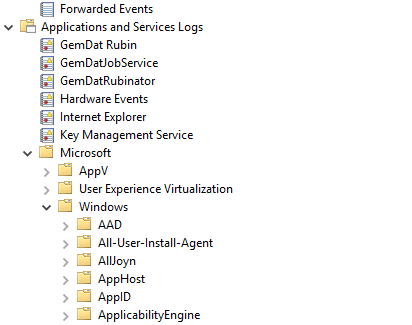

Ich habe mittels Policy in unserer Domain folgendes Log eingeschaltet:

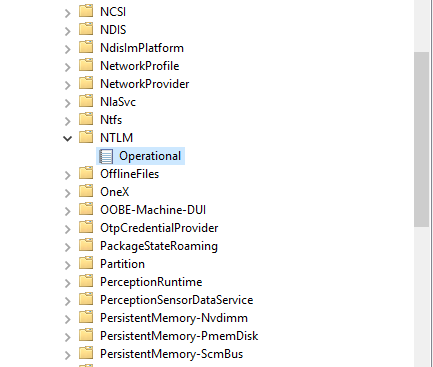

Application and Services Logs → Microsoft → Windows → NTLM → Operational

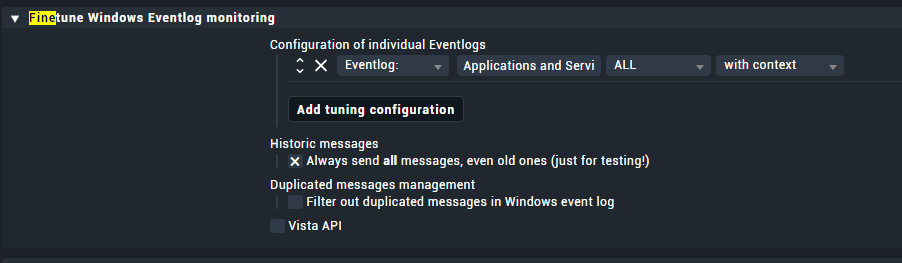

Hierbei handelt es sich um ein Auditlog um festzustellen auf welchen Systemen noch mittels NTLM gearbeitet bzw. authentifiziert wird. Damit ich nun nicht auf alles Servern einzeln nachschauen muss würde ich dieses Log gerne mittels checkmk in unserer Eventkonsole aufnehmen. Jedoch erhalte ich auf den Hosts nur das Systemlog, Security, Application etc.

Was muss ich machen, damit ich dieses Log aufnehmen kann?

Unser entferntes Ziel dahinter ist NTLM als authentifizierung aus der Domain zu entfernen, sodass sich nurnoch über Kerberos angemeldet bzw. authentifiziert wird.